nmap-5.51-setup.exe

今回紹介するのは、Linuxでは、良くご存知のポートスキャン(nmap)のWindows版のソフトウェアだ。 VPSサイトを運営していると自分の設定環境を客観的に評価しておく必要が出てくる。また、自分のパソコンが本当にファイヤーウォールに守られているのかとか、自分の作ったサーバーにつながらないけど、本当にポートは開いているの?といったことをサーチしてくれる便利なソフトである。

今回紹介するのは、Linuxでは、良くご存知のポートスキャン(nmap)のWindows版のソフトウェアだ。 VPSサイトを運営していると自分の設定環境を客観的に評価しておく必要が出てくる。また、自分のパソコンが本当にファイヤーウォールに守られているのかとか、自分の作ったサーバーにつながらないけど、本当にポートは開いているの?といったことをサーチしてくれる便利なソフトである。

このような用途を提供してくれる外部サイトも、ない事はないが、パーソナルな環境で評価が可能であると何かと便利である。 実際のところ、このような操作は、他人のサイトに実施すると、違法とまではいかないが、ハッカーからの攻撃と解釈されても文句は言えない。

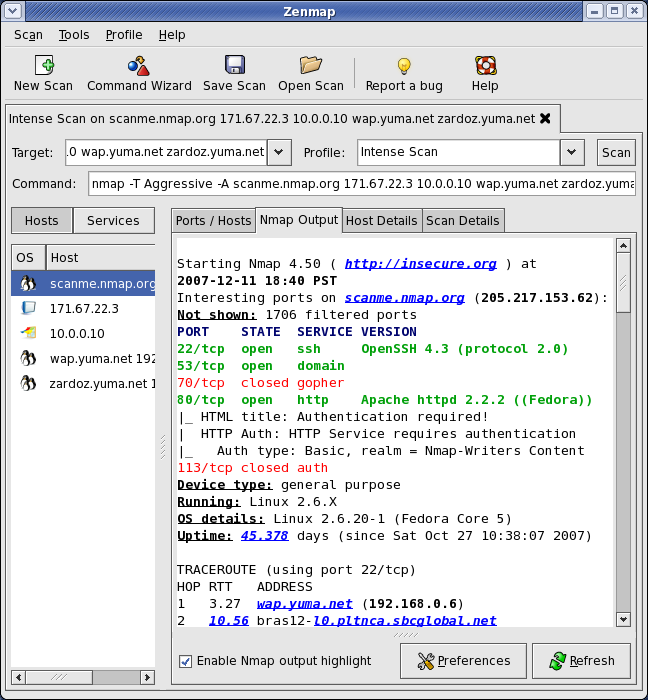

使用には充分エチケットを守って使うべきソフトだが、それじゃあ、実際自分のサイトの安全性は?と考えると、サイトを開いてしばらくすると、ハッキングのために、いろんなお客様が訪れて、びっくりすることになるのだが、ここは、FWを施してある程度の防御をしなくてはならなくなってくる。しかし、FWを設置したとしても、実質問題として、それが機能していなくては意味が無い。このソフトは、Linuxでいうところの、nmapをWindowsで手軽に実現できるソフトで、ターゲットURLを設定すると、代表的なサーチメソッドが、プルダウンリストから選べるようになっていて、ほぼ全自動で動作が可能である。

また、この値を単なるtracerouteとして用いれば、コマンドラインベースでは、数値の羅列でしかなかったRoutingが線で結ばれた状態で表示することができる。ブローブ数を増やして、様々な拠点までのルートを測定しておくと、サーチ対象をまとめて、マップにして表示してくれる便利な機能もついている。ターゲットに対してInsenseScanを行うと、OS名や、対応するDaemonの名称、バージョン情報などが表示される。”実在するハッカーからは、このような情報を取得可能なのだ” といった再認識もできる。応答するDaemonが、最新のものでなかったり、脆弱なポイントが見つかれば、攻撃対象にもなりかねない。幸いにして、大抵のレンタルサーバーでは、このような脆弱ポイントを埋める作業を常に実施して、快適な状態でメンテナンスしてくれているので、そう気にする限りではないが、VPSであると、その管理は、ユーザー側の対応次第といったところもあるので、設定を変更したら、一度はnmapで自分のサイトの安全性を確かめておくと良い。

(ただし、自分のサイトのみ行うことが、前提であり、決して他人のサイトをこのソフトでスキャンしてはいけない。)

【ルートマップの例】 また、先に述べた便利な機能として、拠点までのルートをつき合わせてそれをマップに仕上げることができる機能があり、自分の拠点がどのようなバックボーンの恩恵にあずかっているかを簡単にサーチできる。Webのマップとして、どの拠点を経由して接続しているかを確認できて良い。ただ、この場合のサーチは、「Quick traceroute」という機能を使って、ネットにあまり負荷をかけない配慮は必要になってくる。光回線網とADSL回線網は、若干変わって見えるようだ。 本当は、手動でroute情報を追加出来る機能があれば、自分が借りているサーバーのバックボーンが、どのような位置に存在しているのかを見極めることも可能になってくるのだが、ここは、あまり深入りしないでおこうと思う。 要は、あまりに長い経路を辿ってしまうような場合は、DNSなどchaceを最新のものにする時期の見極めなどのインディケータとして使う程度にとどめておきたい。 国内データセンターを謳っておきながら、実際に接続されているのは、海外だった。などという、あまりにいただけない話も中にはあったりするので、それも、承知の上で、契約文をよく眺めてみて、参考にすると良いだろう。例えば、「国内データセンター内でお客様のデータを管理/24時間監視体制」とあっても、マシン本体が、国内にあるとは書いてないわけで、そういうことも稀にあったとしても、不思議ではないのである。また、早い=バックボーンが太いとは必ずしも言えず、あくまでもネットワークレスポンスは、測定する拠点から、ターゲットまでのルートが如何に最適化されているかという事と、マシン自体の抱えるオーバーヘッドがどの程度乗っているかを見極める必要があろう。 以上、このように、ネットワーク上の自分のサーバーは、常に危険に側面しているといった事を認識しつつ、快適なサーバー環境を構築して行きたいものである。 余談になるが… もし、可能であるならば、IPアドレスが二つ準備できるような場合には、仮想化して、Web公開用のアドレスと、秘密にしたいルートを分けておくと、煩雑な管理から解放されて便利なところもある。一般公開用のサーバーIPには、ドメインを結びつけておき、解放するポートは、極端に言ば、”Webポートとメール受信用のポートだけ”としておく。メンテナンスはもう一方のIPアドレスから同じマシンに接続して行なう。 実際のところ、ドメイン経由でWebDAV接続ができるような運用は、便利な半面リスクを伴うものである。暗号化しているから安心というところまでは良いが、一度ハッキングされてしまうと、サーバーは、ハッカーの思うがままになる。もし、ハッキングを検出したら、サーバーの再構築なども考えなくてはならないと、筆者は考えている。

また、先に述べた便利な機能として、拠点までのルートをつき合わせてそれをマップに仕上げることができる機能があり、自分の拠点がどのようなバックボーンの恩恵にあずかっているかを簡単にサーチできる。Webのマップとして、どの拠点を経由して接続しているかを確認できて良い。ただ、この場合のサーチは、「Quick traceroute」という機能を使って、ネットにあまり負荷をかけない配慮は必要になってくる。光回線網とADSL回線網は、若干変わって見えるようだ。 本当は、手動でroute情報を追加出来る機能があれば、自分が借りているサーバーのバックボーンが、どのような位置に存在しているのかを見極めることも可能になってくるのだが、ここは、あまり深入りしないでおこうと思う。 要は、あまりに長い経路を辿ってしまうような場合は、DNSなどchaceを最新のものにする時期の見極めなどのインディケータとして使う程度にとどめておきたい。 国内データセンターを謳っておきながら、実際に接続されているのは、海外だった。などという、あまりにいただけない話も中にはあったりするので、それも、承知の上で、契約文をよく眺めてみて、参考にすると良いだろう。例えば、「国内データセンター内でお客様のデータを管理/24時間監視体制」とあっても、マシン本体が、国内にあるとは書いてないわけで、そういうことも稀にあったとしても、不思議ではないのである。また、早い=バックボーンが太いとは必ずしも言えず、あくまでもネットワークレスポンスは、測定する拠点から、ターゲットまでのルートが如何に最適化されているかという事と、マシン自体の抱えるオーバーヘッドがどの程度乗っているかを見極める必要があろう。 以上、このように、ネットワーク上の自分のサーバーは、常に危険に側面しているといった事を認識しつつ、快適なサーバー環境を構築して行きたいものである。 余談になるが… もし、可能であるならば、IPアドレスが二つ準備できるような場合には、仮想化して、Web公開用のアドレスと、秘密にしたいルートを分けておくと、煩雑な管理から解放されて便利なところもある。一般公開用のサーバーIPには、ドメインを結びつけておき、解放するポートは、極端に言ば、”Webポートとメール受信用のポートだけ”としておく。メンテナンスはもう一方のIPアドレスから同じマシンに接続して行なう。 実際のところ、ドメイン経由でWebDAV接続ができるような運用は、便利な半面リスクを伴うものである。暗号化しているから安心というところまでは良いが、一度ハッキングされてしまうと、サーバーは、ハッカーの思うがままになる。もし、ハッキングを検出したら、サーバーの再構築なども考えなくてはならないと、筆者は考えている。

言うまでもないが、公開サーバー上に自分の大切な個人情報を同居させるような運用は、すべきではないのだが、便利だからと、つい使ってしまうのも現実であり、こういった一面からセキュリティーを考えて行くと、”公開サーバーは公開サーバー機能のみ”として運用する。といったことが、最適解になるのかもしれない。

Comments are closed.